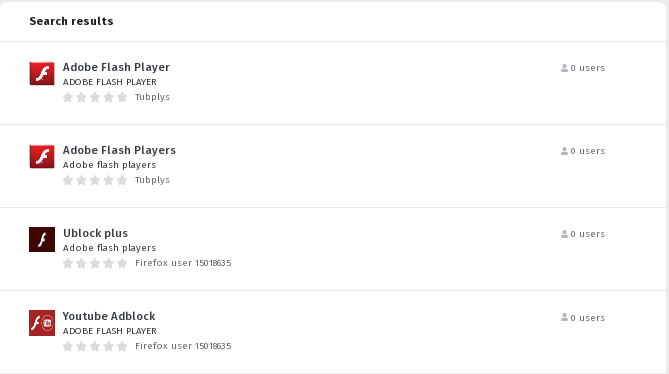

на форуме NNM дали пару ссылок на проверку взлома почтового ящика. Я их тут их засвечу но всё же пользоваться на свой страх и риск и лучше после прочтения форума NNM.

Хороший способ собрать ящики для спам-базы.

Вообще инфа вызывает некоторые сомнения. Конечно, есть недобросовестные программисты, которые додумываются в базе хранить открытые пароли. Но, как мне кажется, большинство программистов все же дружат с головой и пароли хешируют. Таким образом ваш пароль неизвестен не только тем, кто каким-то образом сольет базу, но и администраторам сайта, которые имеют к базе прямой доступ. Проще говоря, в БД нет вашего пароля, а то, что там есть, не позволяет восстановить сам пароль.

Косвенно проверить, что пароли не хранятся в открытом виде можно так: вводите логин и пароль в форме авторизации (например, на этом форуме), нажимаете кнопку "Отправить". Если перед отправкой (буквально доля секунды) вы заметите, что поле с паролем резко очистилось, а с логином - нет, значит есть шанс, что пароль в открытом виде не хранится и даже не отправляется дальше вашего браузера.

Поясню, как работает этот механизм. Поля ввода в HTML-форме, что text (для логина), что password (для пароля) отправляют введенные в них значения по протоколу HTTP на сервер в открытом виде. То есть ваш пароль светится не только на конечном сервере, но и на всех промежуточных. И то, что в поле password вместо символов вводятся звездочки, ничего не означает. Браузер отправляет открытый пароль, а звездочки маскируют только ввод данных, если кто-то у вас за спиной будет подглядывать.

Однако нормальные разработчики перед отправкой формы хешируют введенный вами пароль, результат записывают в невидимое поле (тип hidden, то есть это такое же поле формы, но в браузере оно не отображается). А поле password очищают. В итоге на сервер отправляется открытый логин, пустой пароль и хеш пароля.

Хеш это такая штука как шифрование, только работающая в одну сторону. То есть можно взять любую строку текста, применить алгоритм хеширования (например, MD5, но они бывают разные, да и всегда можно разработать свою модификацию, это несложно) и получить вместо исходного текста некую белиберду. В отличии от алгоритмов шифрования, когда из зашифрованного сообщения можно восстановить исходное, алгоритм хеширования обратный процесс не подразумевает. То есть из хеша обычным способом восстановить исходный пароль невозможно.

О необычных способах. Самый популярный - брутфорс. Если мы знаем алгоритм хеширования и знаем хеш пароля, то можно применять этот алгоритм к разным паролям, пока не совпадут хеши. Если хеши совпали - мы нашли исходный пароль. Брутфорс бывает по словарю - перебор наиболее распространенный паролей или просто всех существующих слов. Бывает по алфавиту, когда перебираются все комбинации. К примеру, такие: a, b и т.д. до z, далее aa, ab и т.д. до az, далее ba, bb и т.д. до bz. Ну вы поняли. Перебор очень долгий. Реально перебрать комбинации лишь до 8 символов. Можно вычисления производить на множестве компов сразу, что обычно и делается. Но именно по этой причине рекомендуют пароли не меньше 8 символов с буквами, цифрами и значками. Такие пароли подобрать при современных мощностях за приемлемое время невозможно. Можно использовать и словарное слово, но добавив несколько произвольных символов. В этом случае комбинацию проще запомнить, но она имеет такую же стойкость.

Второй способ - поиск коллизий. Кому интересно, загуглите, не хочу расписывать.

В общем, любой нормальный программист никогда не будет хранить или даже передавать по сети открытые пароли. Большинство программистов, разрабатывающих серьезные ресурсы, как мне кажется, должны быть нормальными. А потому ваш пароль не должен быть известен даже админам этих ресурсов.

Если хотите ради прикола, спросите у админа этого форума, у него есть доступ к БД на хостинге. Видит ли он ваши пароли открыто? Я ответ знаю заранее. Единственное, если в систему были внесены изменения специально для сбора паролей, тогда да, возможно, они хранятся открыто. Но изначально открытых паролей тут нет.

Не благодарите за лекцию :mosking: